Recomiendo el curso Inglés para Españoles a todos los que necesitan aprender o perfeccionar su inglés con un método didáctico, escrito con un lenguaje sencillo y directo, que sabe ordenar y exponer las dificultades de esta lengua.

Le agradezco enormente el trato que me ha dispensado y su amabilidad al enviarme los audios de su magnífico curso de inglés para españoles; el cual por supuesto recomendaré a todos mis conocidos.

Muchas gracias de nuevo.

Conozco el curso básico desde hace algún tiempo y me ha servido mucho. Pero al descubrir los mp3 ha sido una gran ayuda para mí, ya que puedo estudiar a la vez que los escucho con la pronunciación correcta y acostumbro el oído a los sonidos.

UN MÉTODO RÁPIDO Y EFICAZ

El método Inglés para Españoles resuelve las dificultades del estudiante español con la lingüística contrastiva.

Mediante este método el estudiante empieza a hablar ya desde las primeras lecciones.

APRENDARÁS SIN ESFUERZO

¡INGLÉS PARA ESPAÑOLES es esencial en las formas, bien cuidado en el audio y tan cómodo que se puede instalar en cualquier dispositivo!

Tablet y Smartphone

Ebook Reader

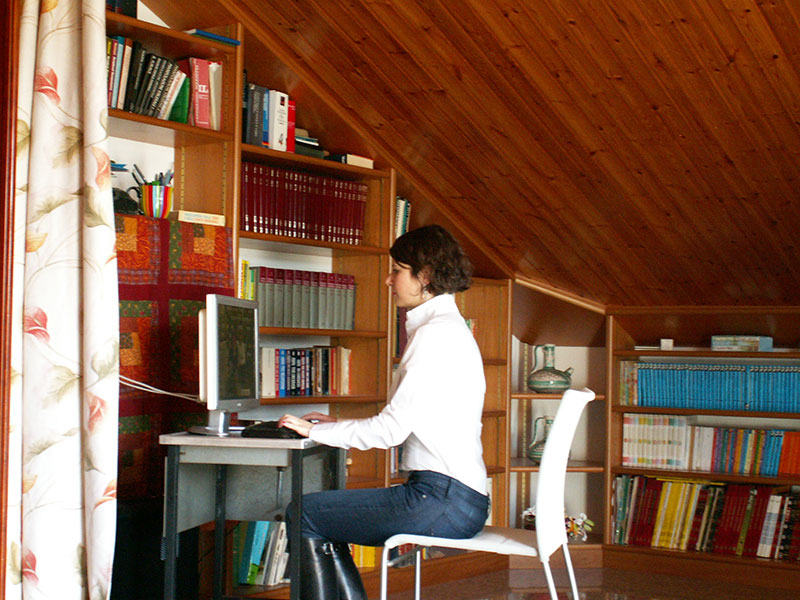

Computer

DVD